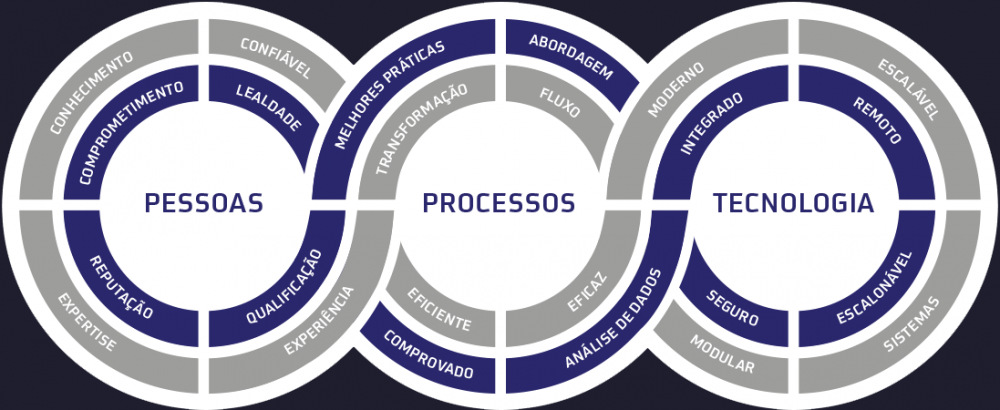

Um SOC é composto por um time de especialistas em cibersegurança e depende de processos claros e bem definidos. Além disso, um SOC não funciona sem tecnologia, completando os 3 pilares de cibersegurança.

As ferramentas tecnológicas fundamentais de um SOC são:

FERRAMENTA DE GERENCIAMENTO DE LOGS

Basicamente, logs são arquivos que registram todas as atividades em uma rede ou sistema. No entanto, milhares de ações acontecem todos os dias por toda a rede de dados de uma organização, o que torna ineficiente e até mesmo impossível a verificação manual dos logs.

O gerenciamento de logs é uma tecnologia de controle de segurança que centraliza e automatiza a coleta, classificação e análise dos logs para facilitar a identificação de anormalidades que podem ser danosas.

SIEM (SECURITY INFORMATION AND EVENT MANAGEMENT)

A tecnologia de gerenciamento de ameaças, o SIEM, é provavelmente a mais importante em um SOC.

A plataforma SIEM tem a capacidade de coletar logs e dados de diversas fontes para analisá-los de forma automatizada, inclusive correlacionando eventos e atividades aparentemente sem relação, para identificar sinais e possíveis padrões de ciberataques. E, uma vez confirmados, imediatamente emite um alerta aos analistas de que uma ameaça foi encontrada.

Outra característica do SIEM é a capacidade de consolidar as diferentes informações do ambiente de TI em relatórios gráficos e interativos. Isso é extremamente útil tanto do lado técnico, para que os analistas do SOC possam investigar ameaças e padrões de ataque, quanto de forma gerencial, para gerar relatórios que auxiliam os executivos nas tomadas de decisão e também para auditorias.

EDR (ENDPOINT DETECTION AND RESPONSE)

A ferramenta de detecção e resposta de endpoints é uma abordagem proativa que tem como objetivo investigar ameaças aos dispositivos ligados à rede de dados ou sistemas.

O EDR auxilia o time do SOC agindo como uma primeira barreira de proteção contra ameaças que visam ganhar acesso ao ambiente de TI através desses dispositivos.

Para isso, o EDR age para detectar ameaças à segurança da rede e alertar os analistas. Ainda, conseguem manter as ameaças isoladas no próprio dispositivo e barrá-las antes que consigam chegar à rede.

Tenha acesso a todas essas tecnologias com o SOC da Enygma Tecnologia. De forma simples e rápida além de excelente custo-benefício, sua organização pode contar com proteção 24×7 contra ciberataques a garantir a segurança e continuidade dos negócios.